Korrekte Verwaltung der Einladefunktion bei digitalen Lösungen sorgt für Sicherheit

Beim Thema Einladefunktionen von digitalen Tools erinnere ich mich noch gut an meinen ersten Kindergeburtstag. Genauer gesagt, nicht an meinen eigenen, sondern an einen meines noch immer besten Freundes aus dem Kindergarten. Eric hatte zu seinem Geburtstag eingeladen – als Kind hört sich das so wunderbar einfach an.

In Wahrheit mussten hinter den Kulissen wohl Erics Eltern die Gästeliste bestimmen, Einladungskarten schreiben und zustellen, die Gäste mussten zu- oder absagen und vieles anderes mehr. Kurz: So ein Kindergeburtstag ist ein aufwändiger Abstimmungsprozess.

Auch bei kollaborativen Lösungen ist die Einladefunktion komplexer als gedacht

Gehen wir ins Jahr 2021 – ein Transportdisponent der (fiktiven) Eric GmbH, einem mittelständischen Maschinenbauer, möchte seine Spediteure in die Zeitfensterplanung der ausgehenden Transporte einbinden. Dies soll nicht, wie üblich, über Kalender, Listen, E-Mail und Fax geschehen, sondern über einen integrierten Planungskalender, der etwas mehr Automatismen in der Überwachung von Nebenbedingungen erlaubt, als das in einem reinen Kalendertool der Fall wäre. Der Spediteur soll nebenbei auch noch seine Telematik einbringen, natürlich nur für Transporte, die die Eric GmbH betreffen.

Der Transportdisponent arbeitet in einem Tool, etwa einem Zeitfenstermanagement für Verladeprozesse auf SAP-Basis, welches On-Premise hinter der eigenen Firewall liegt. Nichtsahnend trägt er sein Anliegen daher der internen IT vor, die ihm postwendend erklärt, dass derartige Freigaben einerseits IT-Compliance-Richtlinien unterliegen und das besagte Tool andererseits noch gar nicht für den Zugriff nach außen zugelassen sei, also ein Durchstich durch die Demilitarisierte Zone (DMZ) notwendig würde. Außerdem muss die Neuanlage von Benutzer erst durch den Benutzerstamm-Anlage-Prozess und ist mit dem Identity Management abzusprechen.

Es herrscht auf allen Seiten Frustration. Der Spediteur hat von einem langwierigen Registrierungsprozess relativ wenig – die Zeit, die hier aufgewendet wird, ist in der sauberen Disposition der eigenen Flotte vielleicht besser investiert. Der Disponent hält das alles für zu viel Aufwand für diesen Dienstleister und begnügt sich künftig wieder mit Listen, Fax und Kalenderfunktion.

Wer wird eingeladen, wer nicht? Digitale Zusammenarbeit gehört reglementiert

Für all diese Richtlinien und Bestimmungen gibt es einen guten Grund: Sicherheit. Kein Unternehmen möchte riskieren, dass Unbefugte Zugriff zum Unternehmensnetzwerk erlangen, oder dort Dinge tun, die nie vorgesehen waren. Zwischenfälle können mindestens einen empfindlichen Reputationsverlust zur Folge haben. Aus diesem Grund sind die Zutritte handverlesen und hochgradig eingeschränkt, oder sollten es in der Theorie zumindest sein.

Dabei geht es eigentlich um einen einfachen Use Case: Der Disponent möchte Transparenz über den Auslieferungsstatus einer Lieferung für den Endkunden, um bei Rückfrage Rede und Antwort stehen zu können, oder im Falle von unvorhergesehenen Ereignissen doch noch eine termingerechte Zustellung zu erreichen. Dies soll möglichst mit vielen Spediteuren funktionieren.

Eine Software bietet eine möglichst minimale Integration mit dem Vorsystem – so viel wie nötig, aber nicht so viel wie möglich: etwa eine simple Belegintegration auf Basis der vorgeplanten Transportdienstleister-Auswahl (dass Schnittstellen in aller Regel nicht simpel sind, sei der Vollständigkeit halber an dieser Stelle eingeräumt, gehört aber in einem separaten Artikel beleuchtet).

Benutzerverwaltung als Schlüssel zu sauberen Prozessen

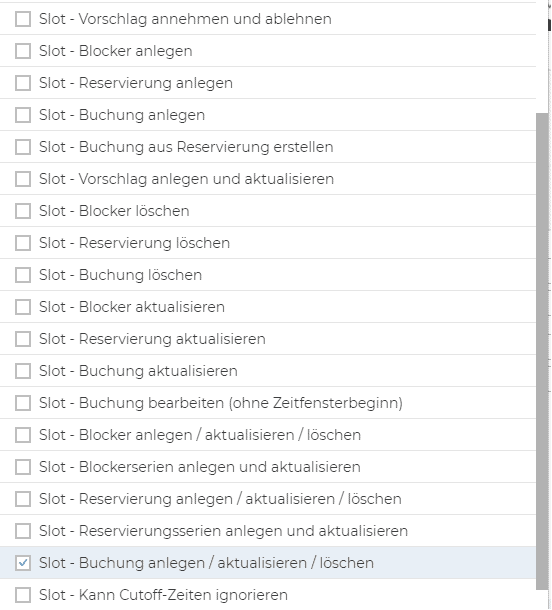

Darüber hinaus bietet das Tool eine Benutzerverwaltung und eine Einladungsmöglichkeit für dedizierte Transportdienstleister zu den Auslieferungen, ein Whitelisting der Ladestellen sowie eine simple Berechtigungssteuerung. So dürfen Disponenten der Eric GmbH etwa die Vorplanung für Spediteure auf Basis fester Kontingente zeitlich planen, während die Dienstleister diese lediglich einlösen – oder wahlweise auch freie Zeitfenster buchen dürfen.

Die Spediteure werden einfach als Stammsatz angelegt und per E-Mail eingeladen, woraufhin sie sich registrieren können. Im Anschluss sind sie sofort startklar und können genau das tun, wofür sie eingeladen wurden – nicht mehr, aber auch nicht weniger. Inaktive Benutzer werden außerdem nach einiger Zeit gemeldet und können bei Bedarf aus den „Gästelisten“ wieder entfernt werden, ohne dass gleich das ganze Dienstleister-Konto gelöscht werden muss oder dafür zusätzliche Lizenzkosten anfallen würden.

Eine Rückintegration in das Vorsystem findet sehr selektiv statt, etwa in Form der Meldung der Abholzeitfenster. Dieser Aspekt trägt auch der Informationssicherheit Rechnung, denn Datensparsamkeit ist hier trotz verschlüsselter, API-basierter Integration immer noch der kräftigste Hebel.

Fazit

Kollaborative Prozesse sind kein Kindergeburtstag. Das gilt weder für die Einladung der Teilnehmer noch für die Sicherheitsanforderungen, die an geladene Gäste gestellt werden. Eine selektive, eng umrissene Integration der Vorsysteme, gepaart mit Flexibilität der internen Endanwender Bezug auf die Gästeliste kann die Zusammenarbeit mit digitalen Tools auf ein neues Level heben – ganz ohne Konflikte mit IT-Policies oder langwierigen Onboardings neuer Benutzer.

Dabei gilt: Hinter jeder Policy muss immer eine entsprechende Sicherheitsmaßnahme stehen, insbesondere in On-Premise-Umgebungen, bei denen per se jeder Gast unwillkürlich direkt im eigenen Haus steht.

Wir unterstützen Sie dabei, Ihre betrieblichen Abläufe vernetzter, transparenter und kostensparender zu gestalten und damit Ihre Lieferketten zu verbessern. Informieren Sie sich über die schnell zu implementierenden Einsatzmöglichkeiten unserer Cloud-basierten 360°-Logistikplattform.

Bei Fragen zu diesem oder anderen Themen im Blog wenden Sie sich gerne an blog@leogistics.com.

Uwe Kunath

Development Architect